Wi-Fi 라우터에서 MAC 주소 필터링을 사용하지 말아야하는 이유

MAC 주소 필터링을 사용하면 장치 목록을 정의하고 Wi-Fi 네트워크에서 해당 장치 만 허용 할 수 있습니다. 어쨌든 그것은 이론입니다. 실제로 이러한 보호는 설정이 지루하고 위반하기 쉽습니다.

이것은 잘못된 보안 감각을 제공하는 Wi-Fi 라우터 기능 중 하나입니다. WPA2 암호화 만 사용하면 충분합니다. 어떤 사람들은 MAC 주소 필터링 사용을 좋아하지만 보안 기능은 아닙니다.

MAC 주소 필터링 작동 방식

관련 : 잘못된 보안 감각을 갖지 마십시오 : Wi-Fi를 보호하는 5 가지 안전하지 않은 방법

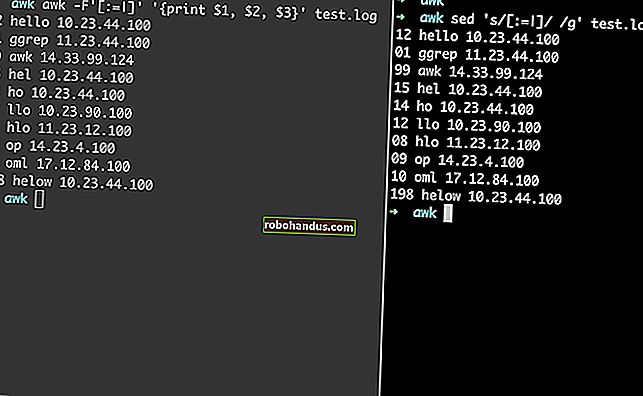

소유하고있는 각 장치에는 네트워크에서 장치를 식별하는 고유 한 MAC 주소 (미디어 액세스 제어 주소)가 제공됩니다. 일반적으로 라우터는 적절한 암호를 알고있는 한 모든 장치를 연결할 수 있습니다. MAC 주소 필터링을 사용하면 라우터는 먼저 장치의 MAC 주소를 승인 된 MAC 주소 목록과 비교하고 MAC 주소가 특별히 승인 된 경우에만 장치를 Wi-Fi 네트워크에 허용합니다.

라우터를 사용하면 웹 인터페이스에서 허용 된 MAC 주소 목록을 구성하여 네트워크에 연결할 수있는 장치를 선택할 수 있습니다.

MAC 주소 필터링이 보안을 제공하지 않음

지금까지는 꽤 괜찮은 것 같습니다. 그러나 MAC 주소는 많은 운영 체제에서 쉽게 스푸핑 될 수 있으므로 모든 장치가 허용 된 고유 MAC 주소 중 하나를 가진 것처럼 가장 할 수 있습니다.

MAC 주소도 쉽게 얻을 수 있습니다. MAC 주소는 각 패킷이 올바른 장치에 도달하도록 보장하는 데 사용되므로 장치에서 송수신되는 각 패킷과 함께 무선으로 전송됩니다.

관련 : 공격자가 무선 네트워크 보안을 해킹하는 방법

공격자가해야 할 일은 1 ~ 2 초 동안 Wi-Fi 트래픽을 모니터링하고, 패킷을 검사하여 허용 된 장치의 MAC 주소를 찾고, 장치의 MAC 주소를 허용 된 MAC 주소로 변경하고, 해당 장치의 위치에 연결하는 것입니다. 장치가 이미 연결되어 있기 때문에 이것이 불가능하다고 생각할 수 있지만 Wi-Fi 네트워크에서 장치를 강제로 분리하는 "deauth"또는 "deassoc"공격을 통해 공격자가 그 자리에서 다시 연결할 수 있습니다.

우리는 여기서 과장하지 않습니다. Kali Linux와 같은 도구 세트를 사용하는 공격자는 Wireshark를 사용하여 패킷을 도청하고 빠른 명령을 실행하여 MAC 주소를 변경하고 aireplay-ng를 사용하여 해당 클라이언트에 연결 해제 패킷을 보낸 다음 그 자리에서 연결할 수 있습니다. 이 전체 프로세스는 30 초도 채 걸리지 않습니다. 그리고 그것은 각 단계를 수작업으로하는 수동 방법 일뿐입니다.이를 더 빠르게 할 수있는 자동화 된 도구 나 셸 스크립트는 신경 쓰지 마십시오.

WPA2 암호화는 충분합니다

관련 : Wi-Fi의 WPA2 암호화가 오프라인에서 깨질 수 있습니다. 방법은 다음과 같습니다.

이 시점에서 MAC 주소 필터링이 완벽하지는 않지만 암호화를 사용하는 것보다 추가 보호 기능을 제공한다고 생각할 수 있습니다. 그것은 일종의 사실이지만 실제로는 아닙니다.

기본적으로 WPA2 암호화를 사용하는 강력한 암호가있는 한 해당 암호화는 크래킹하기 가장 어렵습니다. 공격자가 WPA2 암호화를 해독 할 수있는 경우 MAC 주소 필터링을 속이는 것은 사소한 일입니다. 공격자가 MAC 주소 필터링으로 인해 어려움을 겪는다면 처음부터 암호화를 깰 수는 없을 것입니다.

은행 금고 문에 자전거 자물쇠를 추가하는 것과 같다고 생각하십시오. 은행 금고 문을 통과 할 수있는 은행 강도는 자전거 자물쇠를 자르는 데 문제가 없습니다. 실제 보안을 추가하지는 않았지만 은행 직원이 금고에 액세스해야 할 때마다 자전거 자물쇠를 다루는 데 시간을 투자해야합니다.

지루하고 시간 소모적입니다.

관련 : 라우터의 웹 인터페이스에서 구성 할 수있는 10 가지 유용한 옵션

이를 관리하는 데 소요되는 시간이 귀찮게하면 안되는 주된 이유입니다. 처음에 MAC 주소 필터링을 설정할 때 가정의 모든 장치에서 MAC 주소를 가져와 라우터의 웹 인터페이스에서 허용해야합니다. 대부분의 사람들과 마찬가지로 Wi-Fi 지원 장치가 많은 경우 시간이 걸립니다.

새 기기를 구입하거나 게스트가 와서 기기에서 Wi-Fi를 사용해야 할 때마다 라우터의 웹 인터페이스로 이동하여 새 MAC 주소를 추가해야합니다. 이것은 각 장치에 Wi-Fi 암호를 연결해야하는 일반적인 설정 프로세스의 상단에 있습니다.

이것은 당신의 삶에 추가적인 일을 추가합니다. 이러한 노력은 더 나은 보안으로 보답 할 수 있지만, 보안이 미미하거나 존재하지 않기 때문에 시간을 낭비 할 가치가 없습니다.

이것은 네트워크 관리 기능입니다

적절하게 사용되는 MAC 주소 필터링은 보안 기능 이라기보다는 네트워크 관리 기능에 가깝습니다. 암호화를 적극적으로 해독하고 네트워크에 침입하려는 외부인으로부터 보호하지 못합니다. 그러나 온라인에서 허용되는 장치를 선택할 수 있습니다.

예를 들어, 자녀가있는 경우 MAC 주소 필터링을 사용하여 노트북이나 smartphpone이 Wi-FI 네트워크에 액세스하지 못하도록 차단하고 인터넷 액세스를 차단할 수 있습니다. 아이들은 몇 가지 간단한 도구를 사용하여 이러한 자녀 보호 기능을 사용할 수 있지만 그 사실을 모릅니다.

그렇기 때문에 많은 라우터가 장치의 MAC 주소에 의존하는 다른 기능도 가지고 있습니다. 예를 들어 특정 MAC 주소에서 웹 필터링을 활성화 할 수 있습니다. 또는 특정 MAC 주소를 가진 장치가 학교 시간 동안 웹에 액세스하지 못하도록 차단할 수 있습니다. 이 기능은 자신이하는 일을 알고있는 공격자를 차단하도록 설계되지 않았기 때문에 실제로 보안 기능이 아닙니다.

MAC 주소 필터링을 사용하여 장치 및 해당 MAC 주소 목록을 정의하고 네트워크에서 허용되는 장치 목록을 관리하려면 부담없이 사용하십시오. 어떤 사람들은 실제로 어떤 수준에서 이런 종류의 관리를 즐깁니다. 그러나 MAC 주소 필터링은 Wi-Fi 보안에 실질적인 향상을 제공하지 않으므로이를 사용하도록 강요해서는 안됩니다. 대부분의 사람들은 MAC 주소 필터링에 신경을 써서는 안되며, 그렇다면 실제로 보안 기능이 아님을 알아야합니다.

이미지 크레딧 : Flickr의 nseika