WPS (Wi-FI Protected Setup)가 안전하지 않음 : 비활성화해야하는 이유

강력한 암호를 사용하는 WPA2는 WPS를 비활성화하는 한 안전합니다. 이 조언은 웹에서 Wi-Fi 보안을 유지하기위한 가이드에서 찾을 수 있습니다. Wi-Fi Protected Setup은 좋은 아이디어 였지만 사용하는 것은 실수입니다.

라우터가 WPS를 지원할 수 있으며 기본적으로 활성화되어 있습니다. UPnP와 마찬가지로 이것은 무선 네트워크를 공격에 더 취약하게 만드는 안전하지 않은 기능입니다.

Wi-Fi Protected Setup이란 무엇입니까?

관련 : WEP, WPA 및 WPA2 Wi-Fi 암호의 차이점

대부분의 가정 사용자는 WPA2-PSK라고도하는 WPA2-Personal을 사용해야합니다. "PSK"는 "사전 공유 키"를 의미합니다. 라우터에 무선 암호를 설정 한 다음 WI-Fi 네트워크에 연결하는 각 장치에 동일한 암호를 제공합니다. 이것은 본질적으로 무단 액세스로부터 Wi-FI 네트워크를 보호하는 암호를 제공합니다. 라우터는 암호문에서 암호화 키를 가져와 무선 네트워크 트래픽을 암호화하여 키가없는 사람이 도청 할 수 없도록합니다.

연결하는 새 장치마다 암호를 입력해야하므로 약간 불편할 수 있습니다. 이 문제를 해결하기 위해 WPS (Wi-FI Protected Setup)가 만들어졌습니다. WPS가 활성화 된 라우터에 연결하면 Wi-Fi 암호를 입력하는 대신 더 쉬운 연결 방법을 사용할 수 있다는 메시지가 표시됩니다.

Wi-Fi Protected Setup이 안전하지 않은 이유

Wi-Fi 보호 설정을 구현하는 방법에는 여러 가지가 있습니다.

PIN : 공유기에는 연결하기 위해 장치에 입력해야하는 8 자리 PIN이 있습니다. 라우터는 한 번에 전체 8 자리 PIN을 확인하는 대신 마지막 4 자리와 별도로 처음 4 자리를 확인합니다. 이로 인해 WPS PIN은 다양한 조합을 추측하여 "강제를 무력화"하기가 매우 쉽습니다. 가능한 4 자리 코드는 11,000 개에 불과하며, 무차별 대입 소프트웨어가 처음 4 자리 숫자를 올바르게 설정하면 공격자는 나머지 숫자로 이동할 수 있습니다. 많은 소비자 라우터는 잘못된 WPS PIN이 제공된 후에도 시간 초과되지 않으므로 공격자가 반복해서 추측 할 수 있습니다. WPS PIN은 약 하루 안에 무차별 대입 될 수 있습니다. [출처] 누구나“Reaver”라는 소프트웨어를 사용하여 WPS PIN을 해독 할 수 있습니다.

Push-Button-Connect : PIN 또는 암호를 입력하는 대신 연결 을 시도한 후 라우터의 물리적 버튼을 누르기 만하면됩니다. (이 버튼은 설정 화면의 소프트웨어 버튼 일 수도 있습니다.) 버튼을 누른 후 또는 단일 장치가 연결된 후 몇 분 동안 만이 방법으로 장치를 연결할 수 있기 때문에 더 안전합니다. WPS PIN이 그렇듯이 활성화되지 않고 항상 악용 할 수 없습니다. 푸시 버튼 연결은 대체로 안전 해 보입니다. 유일한 취약점은 라우터에 물리적으로 액세스 할 수있는 사람이라면 누구나 Wi-Fi 암호를 몰라도 버튼을 눌러 연결할 수 있다는 것입니다.

PIN은 필수입니다.

푸시 버튼 연결은 확실히 안전하지만 PIN 인증 방법은 모든 인증 된 WPS 장치가 지원해야하는 필수 기본 방법입니다. 맞습니다. WPS 사양에서는 장치가 가장 안전하지 않은 인증 방법을 구현해야합니다.

WPS 사양은 PIN을 확인하는 안전하지 않은 방법을 요구하기 때문에 라우터 제조업체는이 보안 문제를 해결할 수 없습니다. 사양에 따라 Wi-FI 보호 설정을 구현하는 모든 장치는 취약합니다. 사양 자체는 좋지 않습니다.

WPS를 비활성화 할 수 있습니까?

여러 종류의 라우터가 있습니다.

- 일부 라우터는 WPS 비활성화를 허용하지 않으므로 구성 인터페이스에 옵션을 제공하지 않습니다.

- 일부 라우터는 WPS를 비활성화하는 옵션을 제공하지만이 옵션은 아무 작업도 수행하지 않으며 사용자 모르게 WPS는 여전히 활성화됩니다. 2012 년에이 결함은 "모든 Linksys 및 Cisco Valet 무선 액세스 포인트… 테스트"에서 발견되었습니다. [출처]

- 일부 라우터에서는 인증 방법을 선택할 수없는 WPS를 비활성화하거나 활성화 할 수 있습니다.

- 일부 라우터에서는 푸시 버튼 인증을 사용하는 동안 PIN 기반 WPS 인증을 비활성화 할 수 있습니다.

- 일부 라우터는 WPS를 전혀 지원하지 않습니다. 아마도 가장 안전 할 것입니다.

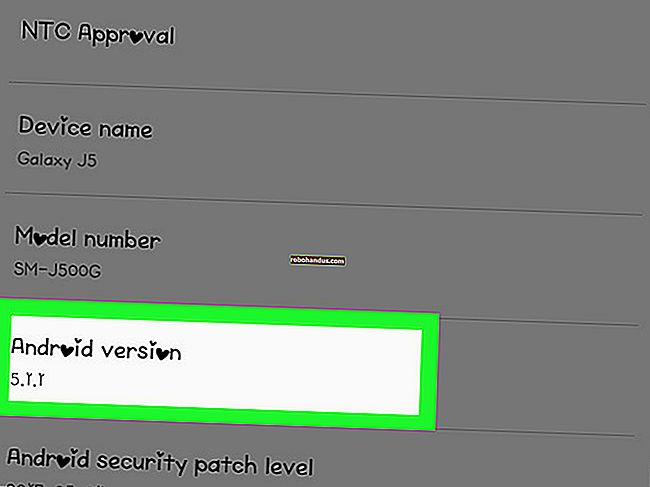

WPS를 비활성화하는 방법

관련 : UPnP는 보안 위험입니까?

라우터에서 WPS를 비활성화 할 수있는 경우 웹 기반 구성 인터페이스의 WPS 또는 Wi-FI Protected Setup에서이 옵션을 찾을 수 있습니다.

최소한 PIN 기반 인증 옵션을 비활성화해야합니다. 많은 장치에서 WPS 활성화 또는 비활성화 여부 만 선택할 수 있습니다. WPS 만 선택할 수있는 경우 비활성화하도록 선택하십시오.

PIN 옵션이 비활성화 된 것처럼 보이더라도 WPS를 활성화 된 상태로 두는 것이 약간 걱정됩니다. WPS 및 UPnP와 같은 기타 안전하지 않은 기능과 관련하여 라우터 제조업체의 끔찍한 기록을 감안할 때 일부 WPS 구현이 비활성화 된 것처럼 보였을 때에도 PIN 기반 인증을 계속 사용할 수있는 것이 가능하지 않습니까?

물론 PIN 기반 인증이 비활성화되어있는 한 이론적으로 WPS를 활성화하여 보안을 유지할 수 있지만 위험을 감수하는 이유는 무엇입니까? WPS의 모든 기능은 Wi-Fi에 더 쉽게 연결할 수 있도록하는 것입니다. 쉽게 기억할 수있는 암호를 만들면 빠르게 연결할 수 있어야합니다. 그리고 이것은 처음에만 문제가됩니다. 장치를 한 번 연결 한 후에는 다시 연결할 필요가 없습니다. WPS는 이러한 작은 이점을 제공하는 기능에 대해 매우 위험합니다.

이미지 크레딧 : Flickr의 Jeff Keyzer