내 이메일 주소에서 스팸을받는 이유는 무엇입니까?

자신의 이메일 주소에서 온 것처럼 보이는 스팸이나 협박을 찾기 위해 이메일을 열어 본 적이 있습니까? 당신은 혼자가 아닙니다. 가짜 이메일 주소를 스푸핑이라고하며 안타깝게도 이에 대해 할 수있는 일이 거의 없습니다.

스팸 발송자가 이메일 주소를 스푸핑하는 방법

스푸핑은 이메일 주소를 위조하는 행위이므로 이메일을 보낸 사람이 아닌 다른 사람이 보낸 것처럼 보입니다. 종종 스푸핑은 이메일이 귀하가 아는 사람이나 은행 또는 기타 금융 서비스와 같이 함께 일하는 회사로부터 온 것으로 생각하도록 속이는 데 사용됩니다.

안타깝게도 이메일 스푸핑은 매우 쉽습니다. 전자 메일 시스템에는 "보낸 사람"필드에 입력 한 전자 메일 주소가 본인의 것인지 확인하기위한 보안 검사가없는 경우가 많습니다. 우편물에 넣은 봉투와 비슷합니다. 우체국에서 편지를 돌려 줄 수 없어도 상관 없다면 반송 주소에 원하는 것을 쓸 수 있습니다. 우체국은 또한 당신이 봉투에 적힌 반송 주소에 살고 있는지 알 방법이 없습니다.

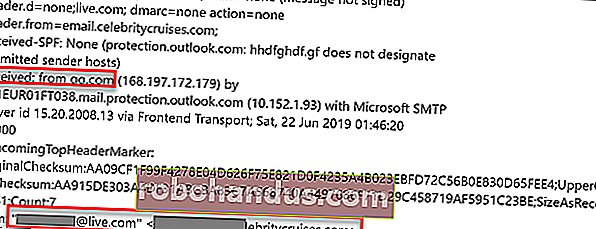

이메일 위조도 비슷하게 작동합니다. 일부 온라인 서비스, Outlook.com처럼 할 당신이 이메일을 보내 당신이 위조 된 주소를 전송하지 못하도록했을 때 보낸 사람 주소에주의를 기울입니다. 그러나 일부 도구를 사용하면 원하는 것을 채울 수 있습니다. 자체 이메일 (SMTP) 서버를 만드는 것만 큼 쉽습니다. 사기꾼이 필요로하는 모든 것은 귀하의 주소이며, 많은 데이터 침해 중 하나에서 구매할 수 있습니다.

사기꾼이 주소를 스푸핑하는 이유는 무엇입니까?

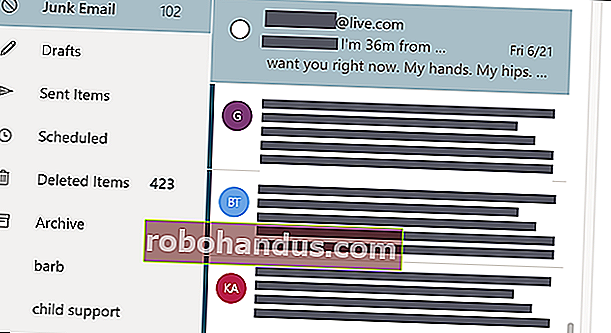

사기꾼은 일반적으로 두 가지 이유 중 하나 때문에 귀하의 주소에서 온 것처럼 보이는 이메일을 귀하에게 보냅니다. 첫 번째는 스팸 보호를 우회하기를 바라는 것입니다. 자신에게 이메일을 보내는 경우 중요한 내용을 기억하려고 할 가능성이 높으며 해당 메시지가 스팸으로 분류되는 것을 원하지 않을 것입니다. 따라서 사기꾼은 귀하의 주소를 사용하여 스팸 필터가 알아 차리지 못하고 메시지가 통과되기를 바랍니다. 도구가 있다고 주장하는 도메인이 아닌 다른 도메인에서 보낸 전자 메일을 식별하는 도구가 있지만 전자 메일 공급자는이를 구현해야하지만 안타깝게도 대부분 그렇지 않습니다.

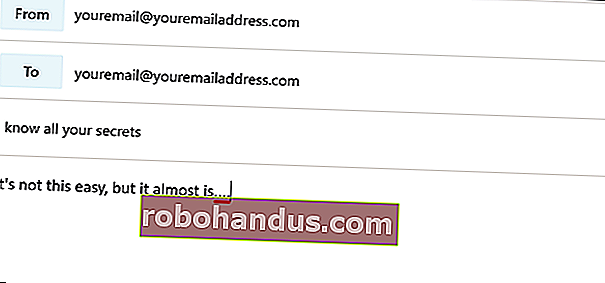

사기꾼이 귀하의 이메일 주소를 스푸핑하는 두 번째 이유는 합법성을 얻기 위해서입니다. 스푸핑 된 이메일이 귀하의 계정이 도용되었다고 주장하는 것은 드문 일이 아닙니다. "당신이이 이메일을 자신에게 보냈다"는 것은 "해커의"액세스를 증명하는 역할을합니다. 또한 추가 증거로 침해 된 데이터베이스에서 가져온 비밀번호 또는 전화 번호를 포함 할 수 있습니다.

그런 다음 사기꾼은 일반적으로 사용자에 대한 정보 나 웹캠에서 찍은 사진을 침해한다고 주장합니다. 그런 다음 몸값을 지불하지 않는 한 가장 가까운 연락처에 데이터를 공개하겠다고 위협합니다. 처음에는 믿을 만하게 들립니다. 결국 그들은 귀하의 이메일 계정에 액세스하는 것 같습니다. 하지만 그게 요점입니다. 사기꾼은 가짜 증거입니다.

이메일 서비스가 문제를 해결하기 위해 수행하는 작업

누구나 쉽게 회신 이메일 주소를 위조 할 수 있다는 사실은 새로운 문제가 아닙니다. 이메일 제공 업체는 스팸으로 인해 사용자를 괴롭 히고 싶지 않기 때문에 문제를 해결하기위한 도구가 개발되었습니다.

첫 번째는 SPF (Sender Policy Framework)였으며 몇 가지 기본 원칙과 함께 작동합니다. 모든 이메일 도메인에는 올바른 호스팅 서버 또는 컴퓨터로 트래픽을 보내는 데 사용되는 DNS (Domain Name System) 레코드 세트가 함께 제공됩니다. SPF 레코드는 DNS 레코드와 함께 작동합니다. 이메일을 보낼 때 수신 서비스는 제공된 도메인 주소 (@ gmail.com)를 원본 IP 및 SPF 레코드와 비교하여 일치하는지 확인합니다. Gmail 주소에서 이메일을 보내는 경우 해당 이메일은 Gmail 제어 기기에서 보낸 이메일임을 보여야합니다.

불행히도 SPF만으로는 문제를 해결할 수 없습니다. 누군가가 각 도메인에서 SPF 레코드를 적절하게 유지해야하는데 항상 그런 것은 아닙니다. 사기꾼이이 문제를 쉽게 해결할 수도 있습니다. 이메일을 받으면 이메일 주소 대신 이름 만 표시 될 수 있습니다. 스팸 발송자는 하나의 이메일 주소를 실제 이름으로, 다른 하나는 SPF 레코드와 일치하는 발신 주소로 입력합니다. 따라서 스팸으로 간주되지 않으며 SPF도 마찬가지입니다.

기업은 또한 SPF 결과로 무엇을 할 것인지 결정해야합니다. 대부분의 경우 시스템이 중요한 메시지를 전달하지 않을 위험을 감수하기보다는 이메일을 통과시키는 데 만족합니다. SPF에는 정보로 수행 할 작업에 대한 일련의 규칙이 없습니다. 확인 결과 만 제공합니다.

이러한 문제를 해결하기 위해 Microsoft, Google 및 기타 업체에서는 DMARC (Domain-based Message Authentication, Reporting and Conformance) 유효성 검사 시스템을 도입했습니다. SPF와 함께 작동하여 잠재적 인 스팸으로 표시된 이메일을 처리하는 규칙을 만듭니다. DMARC는 먼저 SPF 스캔을 확인합니다. 실패하면 관리자가 별도로 구성하지 않는 한 메시지가 전달되지 않습니다. SPF가 통과하더라도 DMARC는 '보낸 사람 :'입력란에 표시된 이메일 주소가 이메일을 보낸 도메인과 일치하는지 확인합니다 (이를 정렬이라고 함).

불행히도 Microsoft, Facebook 및 Google의 지원을 받더라도 DMARC는 여전히 널리 사용되지 않습니다. Outlook.com 또는 Gmail.com 주소가있는 경우 DMARC의 이점을 누릴 수 있습니다. 그러나 2017 년 말까지 Fortune 500 대 기업 중 39 개 기업 만이 검증 서비스를 구현했습니다.

자체 주소 스팸에 대해 할 수있는 작업

안타깝게도 스팸 발송자가 주소를 스푸핑하는 것을 방지 할 수있는 방법은 없습니다. 사용하는 이메일 시스템이 SPF와 DMARC를 모두 구현하기를 바라며 이러한 타겟 이메일을 볼 수 없습니다. 스팸으로 바로 이동해야합니다. 이메일 계정에서 스팸 옵션을 제어 할 수있는 경우 더 엄격하게 설정할 수 있습니다. 합법적 인 메시지도 잃어 버릴 수 있으므로 스팸 함을 자주 확인하십시오.

자신으로부터 스푸핑 된 메시지를받은 경우 무시하십시오. 첨부 파일이나 링크를 클릭하지 말고 요구되는 몸값을 지불하지 마십시오. 스팸 또는 피싱으로 표시하거나 삭제하세요. 계정이 도용 된 것이 두렵다면 안전을 위해 잠그십시오. 비밀번호를 재사용하는 경우 현재 비밀번호를 공유하는 모든 서비스에서 비밀번호를 재설정하고 각각 고유 한 새 비밀번호를 부여하십시오. 너무 많은 암호로 기억을 신뢰하지 않는다면 암호 관리자를 사용하는 것이 좋습니다.

연락처로부터 스푸핑 된 이메일을받는 것이 걱정된다면 이메일 헤더를 읽는 방법을 배우는 것이 좋습니다.